E-Mails verschlüsseln: Mit S/MIME ganz einfach

Man hat sich daran gewöhnt, einfach alles per E-Mail zu verschicken. Das ist so schön praktisch und kaum jemand scheint der Gedanke zu stören, dass Fremde mitlesen oder zumindest alles speichern, um bei Bedarf darauf zurückgreifen zu können. Sollten nicht wenigstens wir Rechtsanwälte mit guten Beispiel vorangehen und die vertrauliche Kommunikation mit unseren Mandanten schützen – jedenfalls so gut es geht (mit vertretbarem Aufwand)? Ich möchte Ihnen zeigen, dass das gar nicht so schwer ist und keineswegs der gewohnte Komfort auf der Strecke bleiben muss.

Warum sind herkömmliche E-Mails ein Problem?

Spätestens seit Snowden weiß jeder, dass die Geheimdienste jegliche elektronische Kommunikation in großem Stil abgreifen und scannen. Aber es sind ja nicht nur die: Jeder Systemadministrator (oder Praktikant), der Zugriff auf Ihren E-Mail-Server hat, kann alles im Klartext lesen. Und immer mal wieder gelangen Daten in die falschen Hände – sei es wegen technischer Pannen, wegen Nachlässigkeit oder durch üble Machenschaften böser Hacker (sog. „Cracker„).

Alternativen

Initiativen wie DE-Mail und „E-Mail made in Germany“ mögen das Gewissen beruhigen, lösen aber das Problem nicht wirklich. Die WebAkte ist als Speziallösung für Anwälte grundsätzlich eine gute Idee (Disclaimer), hat aber auch ein paar Nachteile. Und das besondere elektronische Anwaltspostfach (beA) – wenn es dann mal kommt – ist nicht auf die Kommunikation mit den Mandanten ausgerichtet.

Warum eigentlich nicht?

Nach einer aktuellen Untersuchung der Bitkom verschlüsseln nur 15 % der Internetnutzer ihre E-Mails. Das soll eine repräsentative Umfrage von mehr als 1.000 Internetnutzern ergeben haben. Mir kommt der Anteil zu groß vor – oder kennen Sie jemanden, der seine E-Mails verschlüsselt?

Wie auch immer: Als Grund für den sorglosen Umgang hört man immer wieder – auch in der o. g. Bitkom-Studie – die Technik sei da, aber für Otto-Normal-E-Mail-Schreiber zu kompliziert.

Zur Technik wird – zutreffend – ausgeführt:

Die am häufigsten verwendeten Standards für die Verschlüsselung einzelner E-Mails sind Pretty Good Privacy (PGP) sowie dessen Open-Source-Varianten OpenPGP und S/MIME (Secure/Multipurpose Internet Mail Extensions). Mit Hilfe eines öffentlichen und eines privaten Schlüssels und der entsprechenden Software können E-Mails verschlüsselt und entschlüsselt werden. Entscheidende Voraussetzung für eine Nutzung ist jedoch, dass Sender und Empfänger den gleichen Standard nutzen und den öffentlichen Schlüssel ausgetauscht haben.

Gar nicht so schlimm

Klingt tatsächlich kompliziert. Aber hey, als Anwälte haben wir schon schwierigere Fälle gelöst. Ich hab’s einfach mal ausprobiert und kann sagen: Könnte noch was leichter gehen, aber so schlimm ist es gar nicht.

Ich konzentriere mich hier auf S/MIME. Das hat aus meiner Sicht den entscheidenden Vorteil: Ich brauche keine Software installieren. Jedes gängige E-Mail-Programm kann das (schon lange) – sogar das Standard-E-Mail-Programm auf dem iPhone.

Eigentlich muss man sich nur ein Zertifikat besorgen. Das ist nicht schwer, aber leider auch nicht ganz selbsterklärend. Der Rest geht dann aber wirklich von selbst und man braucht sich – wenn man das einmal eingerichtet hat – um nichts mehr kümmern.

Die beste Anleitung

Die beste Anleitung, die ich zur Einrichtung von S/MIME gefunden habe:

Tipp: Anleitung von Sebastian Düvel auf t3n

Ergänzend dazu nur ein paar Hinweise:

Zertifikat erzeugen

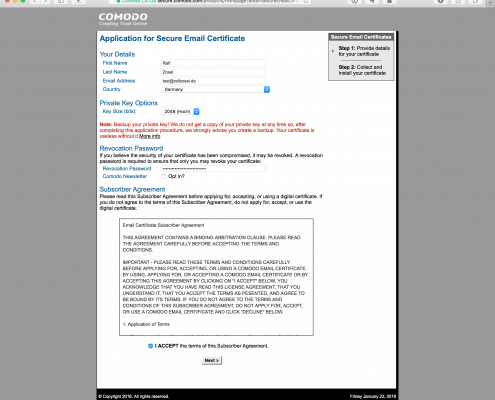

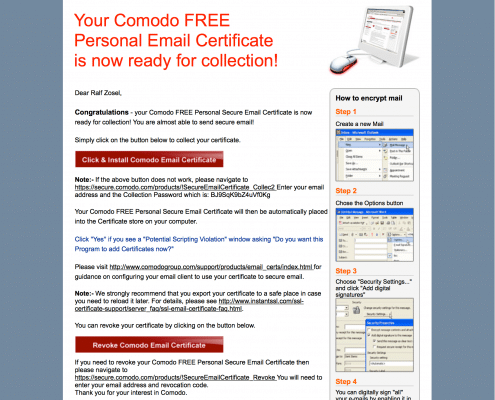

Das in der t3n-Anleitung eingangs erwähnte Trust-Center der Sparkasse hat am 01.01.16 dicht gemacht, auf s-trust.de findet sich nur noch der Hinweis auf eine „strategische Neuausrichtung“. Ich habe mich deshalb – der Empfehlung von Düvel folgend – für Comodo entschieden, deren Server-Zertifikate („https“) ich auch schon seit Jahren einsetze.

Diese Information ist nicht mehr aktuell, vgl. Blogbeitrag vom 10.10.19.

Düvel erklärt die Einrichtung umfassend:

- Wie richte ich S/MIME bei Apple Mail unter OS X ein?

- Wie richte ich S/MIME auf dem iPhone/iPad ein?

- Wie richte ich S/MIME unter Windows ein?

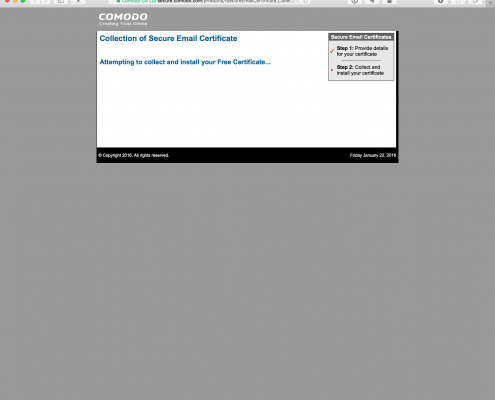

Los geht es immer mit dem Aufruf der Seite „Free Secure Email Certificate“ – siehe hierzu auch die folgenden Screenshots:

A propos: Merken Sie sich das „Revocation Password“ gut – am besten mit einem „Passwort-Manager“.

Vorsicht Falle

Wichtig bei der Generierung des Schlüsselpaares ist, dass der private Schlüssel niemals in fremde Hände gelangen darf. Es soll Zertifikat-Anbieter geben, die den privaten Schlüssel gleich mit erzeugen – davon ist dringend abzuraten. Bei Comodo aber soll das so sein, dass der eigene Browser den privaten Schlüssel erzeugt und gerade nicht nach extern überträgt, vgl. hierzu diesen längeren Thread. Ich kenne das von den SSL-Zertifikaten, wo man nicht seinen privaten Schlüssel, sondern bloß eine „Zertifikatsregistrierungsanforderung“ (CSR) überträgt.

Tipp: Bei einem vernünftigen Zertifikat-Anbieter ist das in Ordnung und man braucht sich nicht weiter zu kümmern.

Als Laie kann man natürlich nicht wirklich überblicken, ob das alles sauber läuft. Letztendlich muss man sich auf die Empfehlungen von Experten verlassen – wie sonst im Leben auch. A propos: Ich bin für Kryptographie kein Experte. Von daher bitte ich um entsprechende Kommentare, wenn Sie es besser wissen.

Zertifikat installieren und benutzen

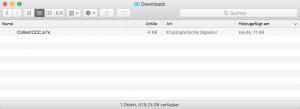

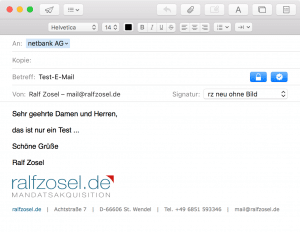

Alles Weitere ist dann tatsächlich so simpel wie von Düvel beschrieben. Auf dem Mac habe ich es ausprobiert: Doppelklicken auf die heruntergeladene Datei (CollectCCC.p7s) installiert das Zertifikat und man hat zwei neue Knöpfe im E-Mail-Programm:

- Standardmäßig werden dann alle E-Mails signiert. Damit kann der Empfänger ohne weiteres erkennen, ob die E-Mail tatsächlich von dieser Absenderadresse stammt und unterwegs nicht verändert wurde.

- Empfängt man eine so signierte E-Mail von jemand anders, wird der öffentliche Schlüssel automatisch abgelegt und künftig werden alle E-Mails zu diesem Empfänger nicht nur signiert, sondern zusätzlich verschlüsselt.

Unter Windows geht das auch: Ich hatte das schon vor einigen Jahren – allerdings noch ohne die o. g. Anleitung – mit Outlook getestet.

Vorteile von S/MIME

Was mir besonders gut gefällt: Wenn man die Hürde der Zertifikatinstallation einmal genommen hat, geht der Rest von selbst: Ich schreibe meine E-Mails wie gewohnt. Signiert wird automatisch und die Signatur stört den Empfänger auch nicht (anders als bei PGB, wo kryptische Zeichen in der E-Mail auftauchen).

Schickt mir jemand eine mit S/MIME signierte E-Mail, wandert sein öffentlicher Schlüssel automatisch in meine „Schlüsselbundverwaltung“ (so heißt das Programm auf dem Mac). Ohne dass ich mir darüber Gedanken machen muss, werden meine E-Mails an diesen Empfänger künftig auch verschlüsselt.

Und ganz wichtig: Das funktioniert nicht nur auf jedem normalen Computer, sondern auch auf dem Smartphone oder Tablet.

Nachteile von S/MIME

Verschlüsselte E-Mails kann ich in normalen Webmailern nicht lesen (was mich persönlich nicht betrifft – seit dem Smartphone benutze ich keine Webmailer mehr). Die Zertifikate haben nur eine bestimmte Laufzeit (z. B. 1 Jahr) und müssen verlängert werden. Die Metadaten (also Absender, Empfänger und Betreff) sowie die Tatsache, dass überhaupt und wann eine Kommunikation stattgefunden hat, bleiben offen ersichtlich.

Es gibt immer was zu meckern

Perfekt ist das ganze – jedenfalls bei Apple – auch noch nicht. Der Transfer der Schlüssel auf das iPhone ist schon etwas umständlich und widerspricht eigentlich dem Grundsatz, dass der private Schlüssel nie in fremde Hände geraten soll (s. o.). Warum bin ich also gezwungen, den auf meinem E-Mail-Server zwischenzuspeichern, um ihn aufs iPhone zu bekommen? OK, der ist noch einmal passwortgeschützt. Aber bei der Synchronisation des iPhones via iTunes könnte der doch auch direkt übertragen werden. Oder wenn schon zwischenspeichern, dann wenigstens ganz komfortabel via iCloud mit der Schlüsselbund-Synchronisation. Und was mich noch stört: Warum wird mir bei den gesendeten E-Mails nachher nicht angezeigt, dass diese signiert oder verschlüsselt waren?

Mein Fazit

Hat man die – mit der richtigen Anleitung – gar nicht so hohe Hürde der Einrichtung genommen, merkt man gar nicht mehr, dass etwas anders ist als vorher. So gesehen ist der Aufwand minimal und es gibt – mal abgesehen von den Webmailern (s. o.) – keinerlei Komfort-Einbußen.

Ich hatte das vor ca. 10 Jahren schon einmal (unter Windows mit Outlook) erfolgreich getestet und wieder aus den Augen verloren. Im zweiten Anlauf setzte ich S/MIME jetzt für meine privaten E-Mails seit einigen Monaten ein und geschäftlich seit Anfang des Jahres. Bisher kam es zu keinerlei Problemen.

Bleibt abzuwarten, was passiert, wenn ich mein Zertifikat nach 1 Jahr erneuern muss …

Jetzt ausprobieren?

Wenn Sie S/MIME eingerichtet haben, können Sie mir gerne eine signierte E-Mail schreiben und ich antworte Ihnen verschlüsselt.

Und natürlich freue ich mich auch über Kommentare – vor allem, wenn Sie noch Tipps für mich haben.

Hallo Herr Zosel,

zunächst ein großes Lob für die gelungene und einfache Anleitung. Die Einrichtung der Verschlüsselung ist hiermit schnell und leicht erledigt.

Zusätzlich ist mir aufgefallen, dass unter iOS die Zertifikate des Absenders teilweise manuell installiert werden müssen. Apple hält hierzu ein Support-Dokument bereit, möge es dem ein oder anderen helfen, https://support.apple.com/de-de/HT202345 .

Danke für die Anleitung! Grüße

Leider ist unter iOS kein S/MIME Versand aus Apps heraus möglich, sodass man mobil keine Dokumente verschlüsselt versenden kann!

Wieso hat microsoft das nicht mit in ihre Mail-Infrastruktur eingebaut ?

Es wäre doch schonmal die halbe Miete das bei der Einrichtung Outlook/Exchange ein Zertifikat erstelllt wird.

Dann wäre ein Signatur schonmal möglch und sobald der Empfänger sie bekommt auch eine Verschlüsselung.

Wäre das nicht der „Weg“ gewesen das für die „Massen“ zu etablieren ?

Das hat MS meiner Meinung nach geschlafen ich kenne kaum ein Unternehmen das Verschlüsselung in ihrem Mailverkehr wirklich flächendeckend benutzt.

grüsse

Wenn auf dem Mac beim Import des Zertifikats (also Doppelklick auf die p7s-Datei) eine Meldung mit dem Fehlercode -26276 kommt, scheint das im Ergebnis nicht zu stören, vgl. http://techblog.danielpellarini.com/security/using-a-comodo-free-email-cert-in-macos-sierra/

Lieber Herr Zosel,

ich wollte S/MIME (mit Comodo) nun auch einmal ausprobieren.

Bei mir klappt das aber unter macOS High Sierra 10.13.3 auf einem iMac (Retina 5K, 27’’) überhaupt nicht.

Schon die Installation schien nicht zu klappen.

Aufgrund Ihres dankenswerten Hinweises auf den Link zum Fehlercode -26276 http://techblog.danielpellarini.com/security/using-a-comodo-free-email-cert-in-macos-sierra/ habe ich zumindest feststellen können, dass das Zertifikat doch installiert wurde.

Ihrer Beschreibung nach hatte ich den Eindruck, dass mit einem Doppel-Klick das Zertifikat bereits in Mail einsatzfähig sei, ohne noch weitere Einstellungen vornehmen zu müssen.

Das ist hier nicht so.

Aber auch die Beschreibung im obigen Link, wonach nur Einstellungen vorgenommen werden müssten, hilft mir nicht wirklich weiter.

Ein Doppel-Klick auf das Zertifikat öffnet nicht das dort abgebildete Fenster, in dem ich auswählen könnte, Mail Zugriff auf das Zertifikat zu gewähren.

Das sieht bei mir alles anders aus.

Hat sich unter macOS High Sierra 10.13.3 etwas geändert oder beißt sich S/MIME mit dem hier installierten GPGMail 3.0b4?

Haben Sie noch irgendwelche Ideen oder eine noch klein-teiligere aktuelle Installationsbeschreibung für mich?

Vielen Dank im Voraus.

Viele Grüße

RA Michael Seidlitz

Lieber Herr Zosel,

Kommando zurück.

Plötzlich hat alles – wie beschrieben – problemlos geklappt.

Warum das zwar erst im fünften Anlauf geklappt hat, ist mir zwar ein Rätsel, aber egal.

Vielen Dank für die moralische Unterstützung. ;-)

Viele Grüße Michael Seidlitz

Lieber Herr Seidlitz,

freut mich sehr, dass das im Ergebnis geklappt hat. Keine Ahnung, warum das nicht bei Ihnen nich gleich hingehauen hat.

Schöne Grüße

Ralf Zosel

Hallo Ralf,

erstens eine Frage: warum wurde mein Kommentar gelöscht? Mich hätte deine Meinung zu meinen Ausführungen interessiert.

zweitens eine Anmerkung: web.de stellt die Unterstützung von S/MIME ein und wird ebenfalls nur noch PGP anbieten.

Hallo Andreas,

vielen Dank für deinen Hinweis. Eigentlich schade, dass web.de S/MIME einstellt. Eine Begründung geben die nicht.

Zu deiner Frage: Löschen tue ich Kommentare eigentlich nie – höchstens „zurückweisen“ (aber ganz selten – 5 in den letzten 2 Jahren) oder als Spam markieren. Die bleiben aber in der Datenbank gespeichert. Ich habe nachgeschaut: Von dir war nichts dabei.

Oder meintest du vielleicht diesen Kommentar (zu einem anderen Beitrag)?

Schöne Grüße

Ralf

Googles GSuite kann zwischenzeitlich auch SMIME. Allerdings müssen dazu die privaten Schlüssel bei Google gespeichert werden. Dritte können somit damit nichts anfangen, aber Google hätte auch weiterhin vollen Zugriff auf die Inhalte…

Was auch immer in letzter Zeit passiert ist – Comodo ist jetzt Sectigo (https://sectigo.com/sectigo-story-faq), oder macOS Mojave – die Installation eines Comodo-Zertifikats ist echt Murks. Nach endlosen Versuchen hab‘ ich’s irgendwie hingekriegt, und hier beschrieben: https://webdesign.weisshart.de/comodo_smime.php